Практическая работа №1.

Тема: Мониторинг сетевого оборудования в транспортных сетях (работа рассчитана на 8 часов).

1.

Цель

работы: Уметь собрать схему сети с использованием заданного сетевого

оборудования. Произвести мониторинг работающей сети по протоколу SNMP.

2.

Литература:

2.1 Методические

указания к выполнению практической работы №3 «Мониторинг сетевого оборудования в

транспортных сетях».

2.2 https://ru.wikipedia.org/wiki/SNMP

2.3 http://5fan.ru/wievjob.php?id=49397???history=1&sample=25&ref=1

2.4 http://сетиэвм.рф/index.php/lektsii/upravlenie-setyu/68-protokol-snmp

2.5 http://www.myshared.ru/slide/1272101/

2.6 https://ru.wikipedia.org/wiki/SNMP

2.7 Конспекты

лекций.

3.

Подготовка к работе:

3.1.

Повторить материал по технологии Ethernet.

3.2. Подготовить бланк

отчета

3.3. Произвести строго по правилам

включение питания оборудования.

4.

Основное

оборудование:

4.1 Персональные компьютеры с

установленным программным

обеспечением

«The Dude» и

«Raccon Works Speed test».

4.2.

Коммутаторы DES-3828

D-Link.

5

Методические указания.

5.1

Мониторинг работающей сети предоставляет сетевому администратору информацию для

эффективного управления сетью и создания статистических отчетов об использовании

сети для других специалистов. Активность подключений, частота появления ошибок и

состояние каналов — вот лишь несколько факторов, которые позволяют сетевому

администратору оценить состояние и использование сети. Сбор и просмотр этой

информации в течение продолжительного времени позволяют сетевому администратору

анализировать и прогнозировать рост проекта, а также помогут обнаружить и

заменить неисправную деталь, прежде чем она окончательно выйдет из

строя.

Для успешного

администрирования сети необходимо знать состояние каждого ее элемента с

возможностью изменять параметры его функционирования. Обычно сеть состоит из

устройств различных производителей и управлять ею было бы нелегкой задачей, если

бы каждое из сетевых устройств понимало только свою систему команд. Поэтому

возникла необходимость в создании единого языка управления сетевыми ресурсами,

который бы понимали все устройства, и который, в силу этого, использовался бы

всеми пакетами управления сетью для взаимодействия с конкретными устройствами.

Подобным языком стал

SNMP - Simple Network Management Protocol. Разработанный для

систем, ориентированных под операционную систему UNIX, он стал фактически

общепринятым стандартом сетевых систем управления и поддерживается подавляющим

большинством производителей сетевого оборудования в своих

продуктах.

В силу своего названия - Простой Протокол

Сетевого Управления - основной задачей при его разработке было добиться

максимальной простоты его реализации. В результате возник протокол, включающий

минимальный набор команд, однако позволяющий выполнять практически весь спектр

задач управления сетевыми устройствами - от получения информации о

местонахождении конкретного устройства, до возможности производить его

тестирование.

Протокол

SNMP дает возможность администраторам управлять узлами, такими как серверы,

рабочие станции, маршрутизаторы, коммутаторы и устройства безопасности в сети

IP. Он позволяет сетевым администраторам контролировать работу сети, выполнять

поиск и разрешение сетевых проблем, а также планировать рост

сети.

Сегодня SNMP является самым популярным протоколом управления различными коммерческими, университетскими и исследовательскими объединенными сетями.

Применяют

SNMP для:

·

Получение

информации о состоянии сетевого оборудования

·

Локализация

неполадок в сети

·

Удаленное

управление узлами сети

·

Сбор

статистической информации о состоянии сети

·

Возможно

применение протокола SNMP в областях, не связанных с сетевыми

технологиями:

o

Проекты

по использованию SNMP в системах управления светофорами

o

Производства,

имеющие сеть измерительных приборов, разбросанных географически, нуждающиеся в

мониторинге состояния и показаний этих приборов

Основные

преимущества протокола SNMP:

·

простота;

·

доступность;

·

независимость

от производителей.

Основной

концепцией протокола является то, что вся необходимая для управления устройством

информация хранится на самом устройстве - будь то сервер, модем или

маршрутизатор - в так называемой Административной Информационной Базе (MIB -

Management Information Base - RFC 1213).

Применяются

базы управляющей информации (MIB) для упрощения. запоминания адреса объектов

устройств, определяемых в цифровом формате. Базы MIB описывают структуру

управляемых данных на подсистеме устройства; они используют иерархическое

пространство имен, содержащее идентификаторы объектов (OID-ы). Каждый OID

состоит из двух частей: текстового имени и SNMP адреса в цифровом виде. Базы MIB

являются необязательными и выполняют вспомогательную роль по переводу имени

объекта из человеческого формата (словесного) в формат SNMP (цифровой). Так как

структура объектов на устройствах разных производителей не совпадает, без базы

MIB практически невозможно определить цифровые SNMP адреса нужных объектов.

MIB

представляет собой набор переменных, характеризующих состояние объекта

управления. Эти переменные могут отражать такие параметры, как количество

пакетов, обработанных устройством, состояние его интерфейсов, время

функционирования устройства и т.п.

Для

того, чтобы проконтролировать работу некоторого устройства сети, необходимо

просто получить доступ к его MIB, которая постоянно обновляется самим

устройством, и проанализировать значения некоторых

переменных.

Модель

SNMP состоит из четырех компонентов:

·

управляемых

узлов;

·

станций

управления (менеджеров);

·

управляющей

информации;

·

протокола

управления.

Агентами

в SNMP являются программные модули, которые работают в управляемых устройствах.

Агенты собирают информацию об управляемых устройствах, в которых они работают, и

делают эту информацию доступной для систем управления сетями (network management

systems - NMS) с помощью протокола SNMP.

Управляемое

устройство может быть узлом любого типа, находящимся в какой-нибудь сети: это

хосты, служебные устройства связи, принтеры, роутеры, мосты и концентраторы,

коммутаторы.

При

использовании SNMP один или более административных компьютеров (где

функционируют программные средства, называемые менеджерами) выполняют отслеживание

или управление группой хостов или устройств в компьютерной сети. На каждой

управляемой системе есть постоянно запущенная программа, называемая агент, которая через SNMP передаёт

информацию менеджеру.

Менеджеры SNMP

обрабатывают данные о конфигурации и функционировании управляемых систем и

преобразуют их во внутренний формат, удобный для поддержания протокола SNMP.

Протокол также разрешает активные задачи управления, например, изменение и

применение новой конфигурации через удаленное изменение этих переменных.

Доступные через SNMP переменные организованы в иерархии. Эти иерархии, как и

другие метаданные (например, тип и описание переменной), описываются базами

управляющей информации (базы MIB, от англ. Management

information

base).

Управляемые

протоколом SNMP сети состоят из трех ключевых компонентов:

·

Управляемое

устройство;

·

Агент —

программное обеспечение, запускаемое на управляемом устройстве, либо на

устройстве, подключенном к интерфейсу управления управляемого

устройства;

·

Система

сетевого управления (Network

Management System, NMS) — программное обеспечение, взаимодействующее с

менеджерами для поддержки комплексной структуры данных, отражающей состояние

сети.

Управляемое

устройство —

элемент сети (оборудование или программное средство), реализующий интерфейс

управления (не обязательно SNMP), который разрешает однонаправленный (только для

чтения) или двунаправленный доступ к конкретной информации об элементе.

Управляемые устройства обмениваются этой информацией с менеджером. Управляемые

устройства могут относиться к любому виду устройств: маршрутизаторы, серверы

доступа, коммутаторы, мосты, концентраторы, IP-телефоны, IP-видеокамеры,

компьютеры-хосты, принтеры и т. п.

Агентом называется

программный модуль сетевого управления, располагающийся на управляемом

устройстве, либо на устройстве, подключенном к интерфейсу управления

управляемого устройства. Агент обладает локальным знанием управляющей информации

и переводит эту информацию в специфичную для SNMP форму или из неё (медиация

данных).

В состав системы сетевого управления (NMS) входит приложение, отслеживающее и контролирующее управляемые устройства. NMS обеспечивают основную часть обработки данных, необходимых для сетевого управления. В любой управляемой сети может быть одна и более NMS.

Детали

протокола

SNMP

работает на прикладном уровне TCP/IP (седьмой уровень модели OSI). Агент SNMP

получает запросы по UDP-порту 161. Менеджер может посылать запросы с любого

доступного порта источника на порт агента. Ответ агента будет отправлен назад на

порт источника на менеджере. Менеджер получает уведомления (Traps и

InformRequests) по порту 162. Агент может генерировать уведомления с любого

доступного порта. При использовании TLS или DTLS запросы

получаются по порту 10161, а ловушки отправляются на порт

10162.

В

SNMPv1 указано пять основных протокольных единиц обмена (protocol data

units — PDU). Еще две PDU, GetBulkRequest и InformRequest, были введены в

SNMPv2 и перенесены в SNMPv3.

Все

PDU протокола SNMP построены следующим образом:

|

IP header (IP-заголовок) |

UDP header (UDP-заголовок) |

version (версия) |

community (пароль) |

PDU-type (PDU-тип) |

request-id (id запроса) |

error-status (статус ошибки) |

error-index (индекс ошибки) |

variable bindings (связанные

переменные) |

Существует

семь протокольных единиц обмена SNMP, из которых два

основных:

GetRequest

Запрос

от менеджера к объекту для получения значения переменной или списка переменных.

Требуемые переменные указываются в поле variable bindings (раздел поля values

при этом не используется). Получение значений указанной переменной должно быть

выполнено агентом как Атомарная

операция

( операции,

выполняющиеся как единое целое, либо не выполняющиеся вовсе.).

Менеджеру будет возвращен Response (ответ) с текущими

значениями.

SetReques

Запрос

от менеджера к объекту для изменения переменной или списка переменных. Связанные

переменные указываются в теле запроса. Изменения всех указанных переменных

должны быть выполнены агентом как атомарная операция. Менеджеру будет возвращен

Response с (текущими) новыми значениями переменных.

Ловушки

агента SNMP

NMS

периодически проводит опрос агентов SNMP, размещенных на управляемых

устройствах, запрашивая данные у устройства с помощью запроса get. С помощью

этого процесса приложение для управления сетями может собирать информацию для

мониторинга транспортной нагрузки и проверять настройки управляемых устройств.

Информация может отображаться через графический интерфейс пользователя в системе

NMS. Можно вычислить минимальные, средние и максимальные значения, создать

графическое представление данных или установить пороговые значения, при

превышении которых будут отправляться соответствующие уведомления. Например,

система NMS может контролировать использование центрального процессора

маршрутизатора Cisco. Диспетчер SNMP осуществляет периодическую выборку значений

и представляет эту информацию в графическом виде, чтобы сетевой администратор

могу использовать её для вычисления базовых показателей.

Периодический

опрос SNMP имеет свои недостатки. Во-первых, существует задержка между временем

обнаружения события и временем отправки соответствующего уведомления (путём

опроса) системой NMS. Во-вторых, существует компромисс между частотой опроса и

использованием пропускной способности.

Чтобы

смягчить воздействие этих недостатков, агенты SNMP могут создавать и отправлять

ловушки, сообщая системе NMS о некоторых событиях немедленно. Ловушки — это

незапрашиваемые сообщения, предупреждающие диспетчера SNMP о каком-либо условии

или событии в сети. Примерами условий ловушек, помимо прочего, являются

следующие: неправильная аутентификация пользователей, перезапуски, изменение

состояния канала (на активное или неактивное), отслеживание MAC-адресов,

закрытие подключения TCP, потеря подключения к соседнему узлу или другие важные

события. Уведомления, направленные на ловушки, помогают сократить использование

ресурсов сети и агентов, устраняя необходимость в некоторых запросах на опрос

SNMP.

Версии

SNMP

Существует

несколько версий SNMP, включая следующие:

SNMPv1 —

простой протокол управления сетями, полноценный стандарт Интернета, описанный в

документе RFC 1157.

SNMPv2c —

описан в серии документов RFC 1901—1908; использует среду администрирования на

базе строки сообщества.

SNMPv3 —

обеспечивающий взаимодействие протокол на основе стандартов, первоначально

определённый в серии документов RFC 2273—2275; обеспечивает защищённый доступ к

устройствам с помощью аутентификации и шифрования пакетов в сети. Данная версия

протокола включает следующие функции обеспечения безопасности: контроль

целостности сообщений для защиты пакетов от искажения при пересылке;

аутентификация для подтверждения достоверности источника сообщения и шифрование

для предотвращения прочтения содержимого сообщения несанкционированным

источником.

В

SNMPv1 и SNMPv2c используется модель безопасности на основе сообществ

(community). Сообщество диспетчеров, имеющих доступ к базе MIB агента,

определяется списком контроля доступа и паролем.

В

отличие от SNMPv1, версия SNMPv2c предусматривает механизм массового извлечения

записей и более подробное информирование станций управления об ошибках. Механизм

массового извлечения получает таблицы и большие объёмы информации, сводя к

минимуму затраты времени на двустороннее согласование. Усовершенствованная

обработка ошибок в SNMPv2c предусматривает расширенные коды ошибок для различных

условий возникновения ошибок. Эти условия обозначаются одним кодом ошибки в

SNMPv1. Коды возврата по ошибке в SNMPv2c включают тип

ошибки.

Примечание.

SNMPv1 и SNMPv2c включают минимальный набор средств обеспечения безопасности. В

частности, SNMPv1 и SNMPv2c не обеспечивают ни аутентификацию источника

сообщения управления, ни шифрование. Наиболее обновлённое описание версии SNMPv3

содержится в серии документов RFC 3410—3415. В эту версию протокола добавлены

методы обеспечения безопасной передачи наиболее важных данных между управляемыми

устройствами.

SNMPv3

предусматривает как модели безопасности, так и уровни безопасности. Модель

безопасности — это стратегия аутентификации, настроенная для пользователя и

группы, в которой данный пользователь находится. Уровень безопасности

характеризует допустимую степень безопасности в модели. Сочетание уровня

безопасности и модели безопасности определяет, какой механизм безопасности будет

использоваться при обработке пакета SNMP. Доступные модели безопасности —

SNMPv1, SNMPv2c и SNMPv3.

Сетевой администратор должен настроить агент SNMP для использования версии SNMP, поддерживаемой станцией управления. Поскольку агент может взаимодействовать с несколькими диспетчерами SNMP, можно настраивать программное обеспечение для поддержки связи с помощью SNMPv1, SNMPv2c или SNMPv3.

6. Порядок выполнения

работы

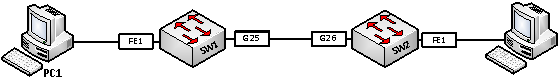

6.1 Собрать схему в соответствии с физической топологией, показанной на рис. 1.

Рисунок 1. (FE1 – Порт Fast Ethernet 1, G25 – Порт Gigabit Ethernet 25).

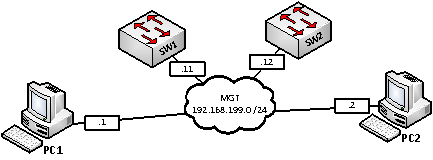

6.2 Настроить адресацию сети в соответствии с диаграммой сетевого уровня, показанной на рис. 2. Коммутаторы предварительно настроены.

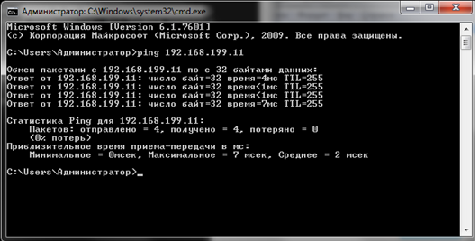

Все устройства в сети должны быть доступны, проверить командой «ping», например с PC1 проверить связь до SW1 командой «ping 192.168.199.11», до SW2 командой «ping 192.168.199.12», до PC2 командой «ping 192.168.199.2», как показано на рис. 3.

Рисунок 3. Результат проверки связи до SW1.

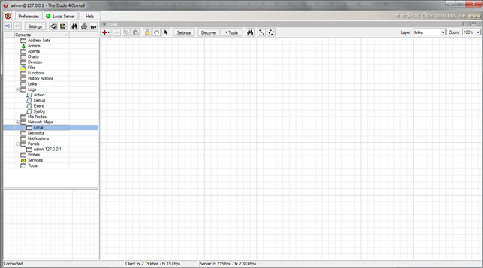

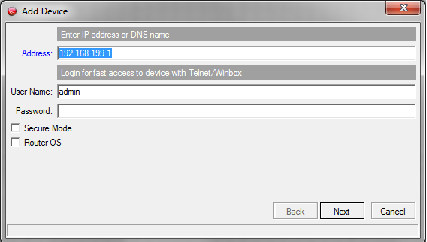

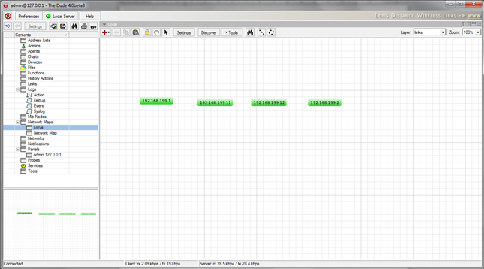

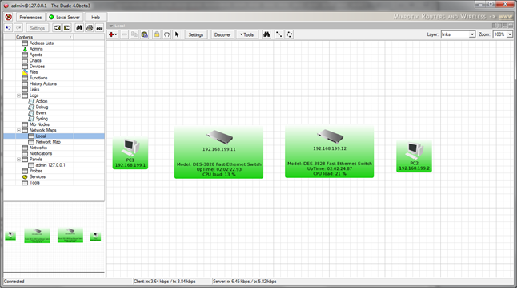

6.3. Произвести настройку SNMP сервера установленного на компьютере, для чего открыть программу «The Dude», в слева в меню выбрать карту сети (Network Maps > Local).

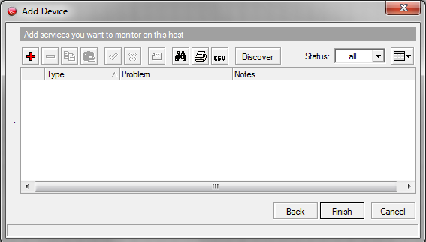

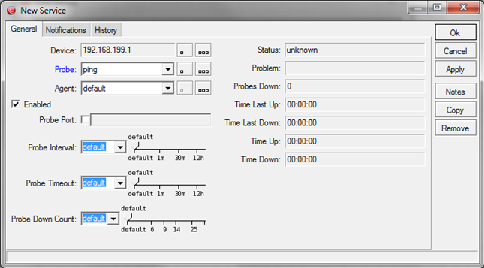

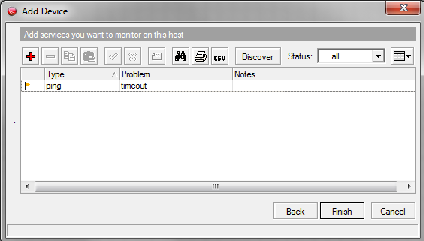

В открывшемся окне выбрать метод проверки работоспособности устройства, для этого нажать красный плюс.

В открывшемся окне из выпадающего списка «Probe» выбрать тип «Ping» и нажать кнопку OK.

Затем нажать кнопку «Finish».

Аналогично добавить коммутаторы SW1, SW2 и PC2.

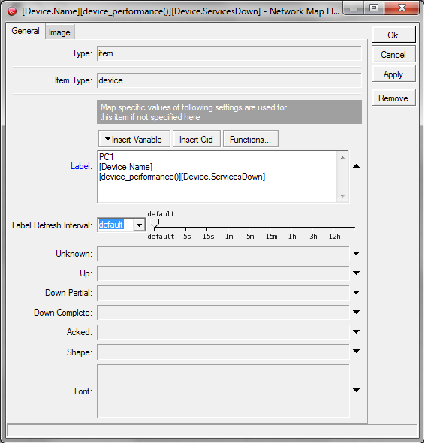

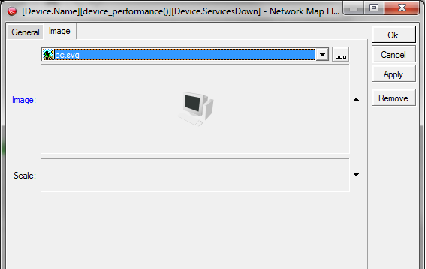

Производим настройку компьютеров, нажимаем правой кнопкой на PC1 из контекстного меню выбираем «Appearance», в открывшемся окне во кладке «General», в поле «Lable» добавить имя PC1, а на вкладке «Image» из выпадающего списка выбрать «pc.svg» и нажать Ок.

Аналогично

выполнить для PC2.

Произвести

настройку коммутаторов, для этого на коммутаторе нажать правой кнопкой и выбрать

пункт «Appearance»,

в открывшемся окне во вкладке «Image»

из выпадающего списка выбрать «switch.svg».

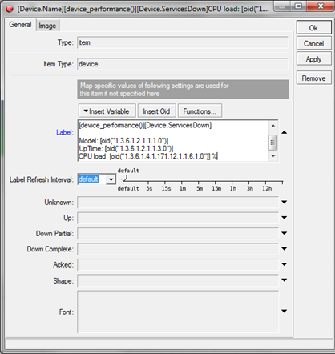

Во вкладке «General»

в поле «Lable»,

ввести параметры за которыми будет производится мониторинг по протоколу

SNMP.

Для примера следующие OID:

А.

1.3.6.1.2.1.1.1.0 – Запрос по протоколу SNMP

на наименование модели устройства.

Б.

1.3.6.1.2.1.1.3.0 – Запрос времени работы устройства с момента последнего

включения или сбоя.

В.

1.3.6.1.4.1.171.12.1.1.6.1.0 – Запрос загрузки CPU

коммутатора в процентах.

Пример

формирования запроса: запрос к конкретному OID

осуществляется строкой «[oid("1.3.6.1.4.1.171.12.1.1.6.1.0")]», которая будет

выводить значение загрузки CPU

одним числом. Для того чтобы данный параметр был интуитивно понятен на

создаваемой схеме можно написать следующую строку: «CPU load:

[oid("1.3.6.1.4.1.171.12.1.1.6.1.0")] %».

Все

запросы могут выглядеть так:

Model:

[oid("1.3.6.1.2.1.1.1.0")]

UpTime:

[oid("1.3.6.1.2.1.1.3.0")]

CPU

load: [oid("1.3.6.1.4.1.171.12.1.1.6.1.0")] %

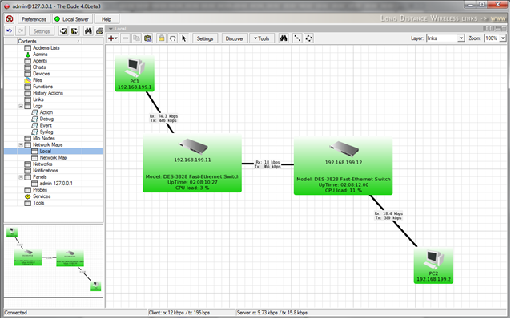

Затем нажать кнопку ОК и сделать аналогичное для коммутатора SW2.

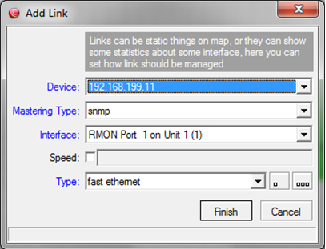

Настройка связей между устройствами. Для добавления связи необходимо нажать на красный плюс, выбрать «Link» и провести между устройствами в открывшемся окне линию, выбрать параметры в соответствии с тем между какими устройствами настраивается связь. Например, если это связь между PC1 и SW, то необходимо выбрать Device – 192.168.199.11, Mastering Type – snmp, Interface – RMON Port 1 on Unit 1 (1) , Type – Fast Ethernet, затем нажать кнопку «Finish», аналогично добавить связи между SW1-SW2 и SW2-PC2.

6.4 Проверка выполненной

лабораторной работы.

1.

За

всеми устройствами, включенными в сеть, должен выполняться мониторинг, об этом

должен свидетельствовать зеленый цвет устройств на карте сети.

2.

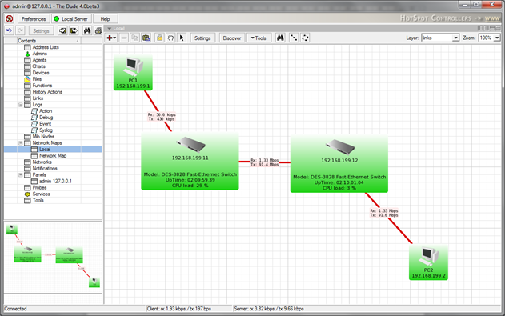

Мониторинг

вышедшего из строя оборудования – для проверки необходимо отключать кабель в

разных участках сети и наблюдайте за картой сети, устройства до которых была

потеряна связь будут отмечены красным, при возобновлении связи устройства станут

опять зелеными. Если устройства не меняют свой цвет, то необходимо уменьшить

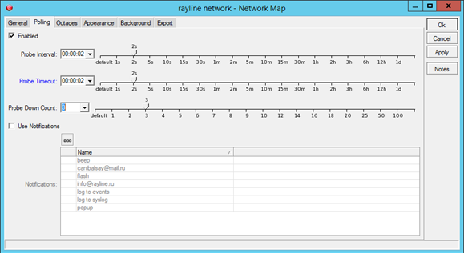

время опроса оборудования, для этого зайдите в настройки (settings),

затем на вкладке Polling

выставите время опроса 2 секунды, как показано на рисунке. И затем повторно

выполните проверку пункта

3. Между всеми устройствами должен осуществляться мониторинг пропускной способности в реальном времени – об этом свидетельствуют цифры в килобит/с или мегабит/с на связях между устройствами. Для проверки работы запустите тест проверки скорости с компьютеров и наблюдайте за показаниями реальной скорости в системе мониторинга. При проверке скорости между PC1 и PC2 можно видеть изменение скорости в реальном времени, а также наблюдать изменение нагрузки на CPU коммутаторов.

4. Проверка времени работы с момента последнего запуска или сбоя (Uptime)– показывает сколько времени назад было включено устройство. Для проверки, запомните время Uptime на одном из устройств, затем перезагрузите устройство (отключите и подключите питание к коммутатору), после загрузки устройства убедитесь, что счетчик Uptime обнулился и начался новый отсчет времени.

7.

Содержание отчета

7.1

Схема сети.

7.2 Схема сетевого уровня

7.3

Краткое пояснение

настройки адресации сети в соответствии с диаграммой сетевого

уровня.

7.4

Карта сети.

7.5

Выводы по

мониторингу.